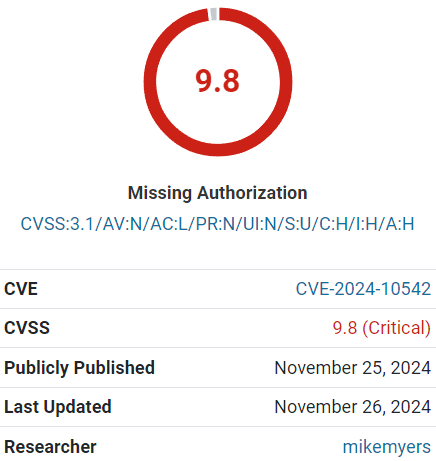

Une faille dans un plugin anti-spam WordPress avec plus de 200 000 installations permet à des plugins malveillants d'être installés sur les sites Web concernés. Les chercheurs en sécurité ont évalué la vulnérabilité à 9,8 sur 10, ce qui reflète le niveau de gravité élevé déterminé par les chercheurs en sécurité.

Capture d'écran de l'évaluation de la gravité de la vulnérabilité CleanTalk

Vulnérabilité du plug-in WordPress anti-spam CleanTalk

Un pare-feu anti-spam très apprécié, avec plus de 200 000 installations, s'est avéré présenter une vulnérabilité de contournement d'authentification qui permet aux attaquants d'obtenir un accès complet aux sites Web sans fournir de nom d'utilisateur ou de mot de passe. La faille permet aux attaquants de télécharger et d'installer n'importe quel plugin, y compris les logiciels malveillants, leur accordant ainsi le contrôle total du site.

La faille dans la protection anti-spam, Anti-Spam, FireWall by CleanTalk, a été identifiée par les chercheurs en sécurité de Wordfence comme étant causée par une usurpation DNS inversée. DNS est le système qui transforme une adresse IP en nom de domaine. L'usurpation d'identité DNS inversée consiste pour un attaquant à manipuler le système pour montrer qu'il provient d'une adresse IP ou d'un nom de domaine différent. Dans ce cas, les attaquants peuvent tromper le plugin Ant-Spam en lui faisant croire que la demande malveillante provient du site Web lui-même et parce que ce plugin ne vérifie pas que les attaquants obtiennent un accès non autorisé.

Cette vulnérabilité est classée comme : Autorisation manquante. Le site Web du Common Weakness Enumeration (CWE) définit que comme :

« Le produit n'effectue pas de contrôle d'autorisation lorsqu'un acteur tente d'accéder à une ressource ou d'effectuer une action. »

Wordfence l'explique ainsi :

« Le plugin de protection anti-spam, anti-spam et FireWall de CleanTalk pour WordPress est vulnérable à l'installation arbitraire de plugins non autorisée en raison d'un contournement d'autorisation via une usurpation DNS inversée sur la fonction checkWithoutToken dans toutes les versions jusqu'à 6.43.2 incluse. Cela permet à des attaquants non authentifiés d’installer et d’activer des plugins arbitraires qui peuvent être exploités pour réaliser l’exécution de code à distance si un autre plugin vulnérable est installé et activé.

Recommandation

Wordfence recommande aux utilisateurs du plugin concerné de mettre à jour vers la version 6.44 ou supérieure.

Lisez l’avis de Wordfence :

Image en vedette par Shutterstock/SimpleB